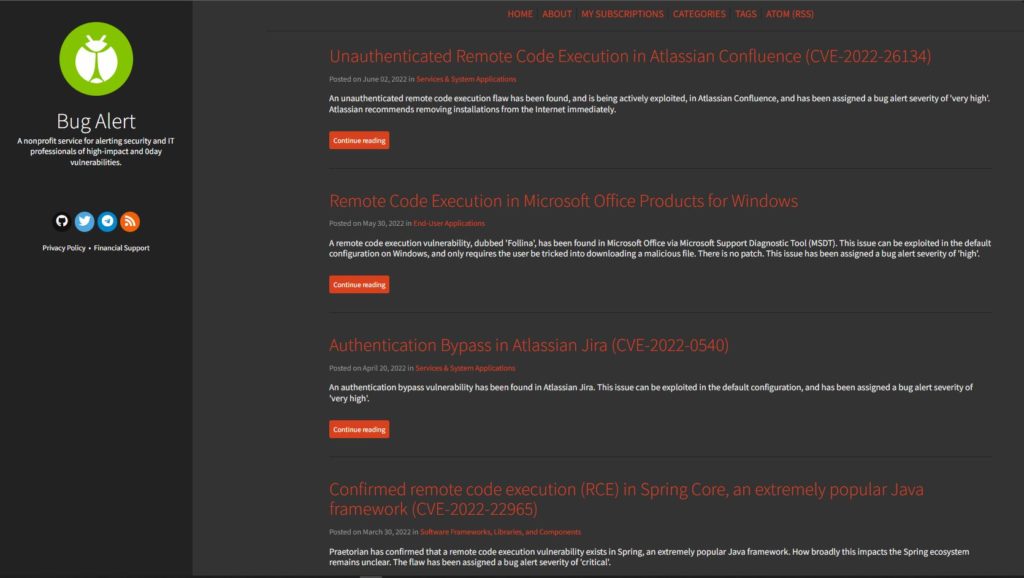

Bug Alert

A nonprofit service for alerting security and IT professionals of high-impact and 0day vulnerabilities

Zeit spielt eine Rolle

Heute habe ich wieder eine interessante Seite gefunden die sich mit dem Thema Sicherheit beschäftigt. Aktuell ist es sehr wichtig, dass man zeitnahm über Sicherheitsvorfälle oder Zero Day Bugs schnellst möglicht insformiert wird.

Auf der Seite bugalert.org bietet ihnen diesen Service kostenlos und das Projekt ist auch auf Github zu finden.

Was genau ist eine CVE Nummer bei Vulnerabilities

Eine CVE-Nummer (Common Vulnerabilities and Exposures) ist eine eindeutige Kennung, die verwendet wird, um eine bestimmte Schwachstelle oder Verwundbarkeit in Software- oder Hardwareprodukten zu identifizieren. Es handelt sich dabei um eine standardisierte Identifikationsnummer, die von der CVE-Organisation vergeben wird.

Die Verwendung von CVE-Nummern ermöglicht es, Schwachstellen eindeutig zu identifizieren und zu kommunizieren, unabhängig von der verwendeten Sprache oder des verwendeten Produkts. Auf diese Weise können Sicherheitsfachleute und -organisationen leichter Informationen über eine Schwachstelle austauschen und die Risiken und Auswirkungen der Schwachstelle bewerten.

Eine CVE-Nummer ist in der Regel eine alphanumerische Zeichenfolge, die aus dem Präfix „CVE-„, gefolgt von einer Jahreszahl und einer fortlaufenden Nummer besteht (z.B. CVE-2022-1234). Die CVE-Nummer wird oft zusammen mit einer Beschreibung der Schwachstelle, den betroffenen Produkten und Versionen sowie Informationen zur Schwere und Auswirkung der Schwachstelle veröffentlicht.

Bei welchen Diensten kann man sich bei CVE Vulnerabilities automatisch benachrichtigen lassen?

Es gibt mehrere Dienste und Tools, die es ermöglichen, sich automatisch über neu entdeckte CVE-Schwachstellen benachrichtigen zu lassen. Hier sind einige Beispiele:

National Vulnerability Database (NVD) – Die NVD ist eine Datenbank mit CVE-Schwachstellen, die vom National Institute of Standards and Technology (NIST) gepflegt wird. Es ist möglich, sich auf der NVD-Website für E-Mail- oder RSS-Benachrichtigungen zu registrieren, um über neu entdeckte Schwachstellen informiert zu werden.

Vulmon – Vulmon ist ein Dienst, der Informationen zu Sicherheitslücken, Exploits und Schwachstellen in Echtzeit bereitstellt. Es ist möglich, sich auf der Vulmon-Website für E-Mail- oder Slack-Benachrichtigungen zu registrieren, um über neu entdeckte Schwachstellen informiert zu werden.

Shodan – Shodan ist eine Suchmaschine für das Internet der Dinge (IoT) und ermöglicht es, nach Geräten im Internet zu suchen. Shodan bietet auch einen Dienst namens „Exploits“ an, der Benachrichtigungen über neu entdeckte Exploits und Schwachstellen in bestimmten Gerätekategorien sendet.

SecurityFocus – SecurityFocus ist eine Website, die Informationen und Diskussionen zu Sicherheitsthemen bereitstellt. Es ist möglich, sich auf der SecurityFocus-Website für E-Mail-Benachrichtigungen zu registrieren, um über neu entdeckte Schwachstellen und Exploits informiert zu werden.

Es gibt viele weitere Dienste und Tools, die Benachrichtigungen über neu entdeckte Schwachstellen bieten. Es ist ratsam, mehrere Quellen zu nutzen, um sicherzustellen, dass keine wichtigen Schwachstellen übersehen werden.

Das Bundesamt für Sicherheit in der Informationstechnik (BSI) bietet auch einen Service für Benachrichtigungen über neu entdeckte Schwachstellen. Der Service heißt „BSI-Unterrichtung über Sicherheitslücken“ und ist für Unternehmen und Institutionen in Deutschland kostenlos verfügbar.

Die Benachrichtigungen werden per E-Mail versendet und enthalten Informationen zu neu entdeckten Schwachstellen, die für die IT-Sicherheit relevant sein könnten. Der Service konzentriert sich auf Schwachstellen in weit verbreiteten Software-Produkten und -Systemen, die für viele Unternehmen und Institutionen von Bedeutung sind.

Um den Service nutzen zu können, müssen Unternehmen und Institutionen sich auf der BSI-Website registrieren. Dort können sie angeben, für welche Produkte und Systeme sie Benachrichtigungen erhalten möchten. Der Service ist Teil der Bemühungen des BSI, die IT-Sicherheit in Deutschland zu verbessern und Unternehmen dabei zu unterstützen, ihre Systeme vor Angriffen zu schützen.

Kurzinformationen des CERT-Bund zu Sicherheitslücken und Schwachstellen in IT-Systemen

- [NEU] [hoch] OpenClaw Nostr: Schwachstelle ermöglicht Manipulation von Datenam 13. Februar 2026 um 12:27

Ein entfernter, anonymer Angreifer kann eine Schwachstelle in OpenClaw ausnutzen, um Daten zu manipulieren und vertrauliche Informationen offenzulegen.

- [UPDATE] [mittel] cURL: Mehrere Schwachstellenam 13. Februar 2026 um 12:17

Ein Angreifer kann mehrere Schwachstellen in cURL ausnutzen, um Sicherheitsvorkehrungen zu umgehen oder vertrauliche Informationen offenzulegen.

- [UPDATE] [mittel] OpenSSL: Schwachstelle ermöglicht Denial of Serviceam 13. Februar 2026 um 12:17

Ein entfernter, anonymer Angreifer kann eine Schwachstelle in OpenSSL ausnutzen, um einen Denial of Service Angriff durchzuführen.

- [UPDATE] [hoch] Linux Kernel: Mehrere Schwachstellen ermöglichen Denial of Serviceam 13. Februar 2026 um 12:17

Ein Angreifer kann mehrere Schwachstellen im Linux-Kernel ausnutzen, um einen Denial-of-Service-Zustand zu erzeugen oder andere nicht spezifizierte Angriffe durchzuführen.

- [UPDATE] [mittel] 7-Zip: Mehrere Schwachstellen ermöglichen Ausführen von beliebigem Programmcode mit den Rechten des Dienstesam 13. Februar 2026 um 12:17

Ein Angreifer kann mehrere Schwachstellen in 7-Zip ausnutzen, um beliebigen Programmcode mit den Rechten des Dienstes auszuführen.